- Solutions

- Sauvegarde et plan de relève Cloud

- Cybersécurité

- Productivité

- Partenariat

- ITCloud.ca

- Nous joindre

- Blogue

- Carrière

- Assistance

- Événements

- English

L’authentification multifacteur est activée pour les utilisateurs chez votre client, mais maintenant on vous pose la question suivante :

Est-ce qu’il n’y a pas un moyen que les utilisateurs ne soient pas obligés d’entrer les multiples données d’identification qui sont exigées à chaque fois qu’ils veulent accéder aux applications cloud de Microsoft?

Vous pouvez leur répondre que oui il y a un moyen de résoudre cette situation. La solution est d’utiliser les stratégies d’accès conditionnels.

De nos jours les utilisateurs se font bombarder par toutes sortes de demandes qui essaient de leur faire croire qu’ils doivent dévoiler leur nom d’utilisateur et leur mot de passe pour avoir accès à du contenu qui est non légitime. Ces demandes ont un seul but, que l’utilisateur tombe dans le panneau et donne les informations demandées.

Sachant que le compte de l’utilisateur est la porte d’entrée vers les données de l’organisation, il en va de soi que d’activer l’authentification multifacteur pour réduire la possibilité que les comptes soient compromis est une bonne décision.

“Grâce à l’authentification multifacteur (MFA) renforcée dans Azure Active Directory (Azure AD), protégez votre organisation contre les violations liées à la perte ou au vol d’informations d’identification.”1

Il est par contre possible de créer une exception à l’exigence de l’authentification multifacteur pour des utilisateurs lorsqu’ils s’authentifient, en se servant de “L’utilisation de la condition d’emplacement dans une stratégie d’accès conditionnel”2 disponible dans Azure Active Directory maintenant appelée Microsoft Entra ID3.

Pour en arriver à combler le besoin du client, il suffit, dans la stratégie d’accès conditionnel additionnelle, de cibler les utilisateurs en question et de ne pas leur exiger d’utiliser l’authentification multifacteur quand ils s’authentifient à partir d’un emplacement nommé.

Un emplacement nommé peut se définir comme suit dans les scénarios suivants:

Voici les conditions nécessaires pour être en mesure de réaliser la solution proposée :

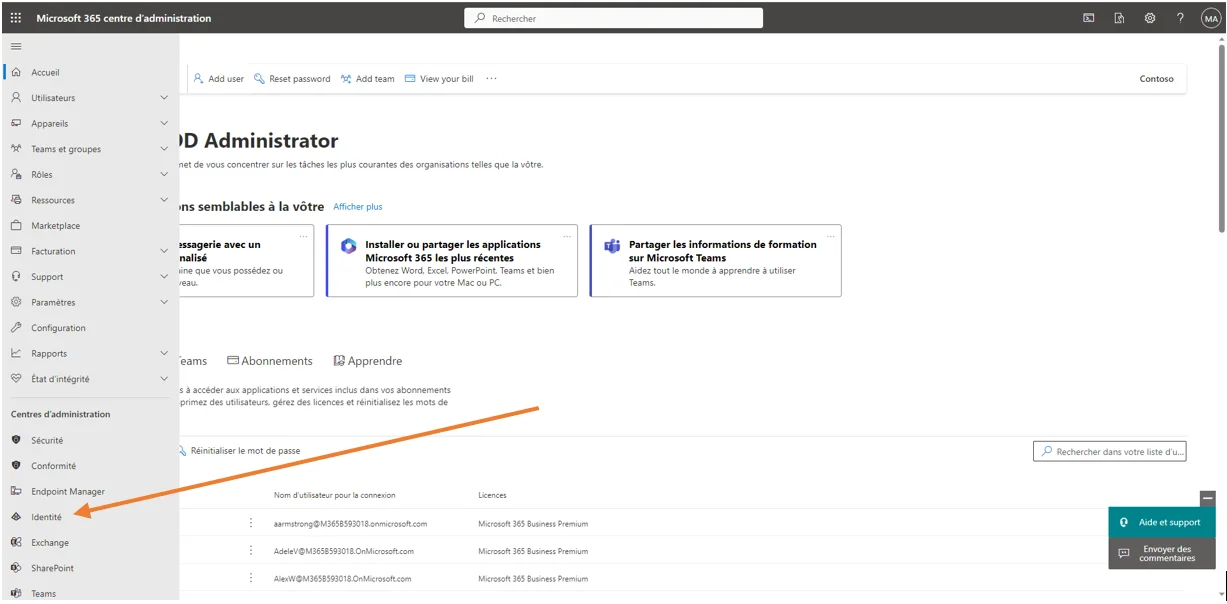

Accéder au Centre d’administration Microsoft 365 du locataire du client.

Par la suite, accéder au Centre d’administration Identité

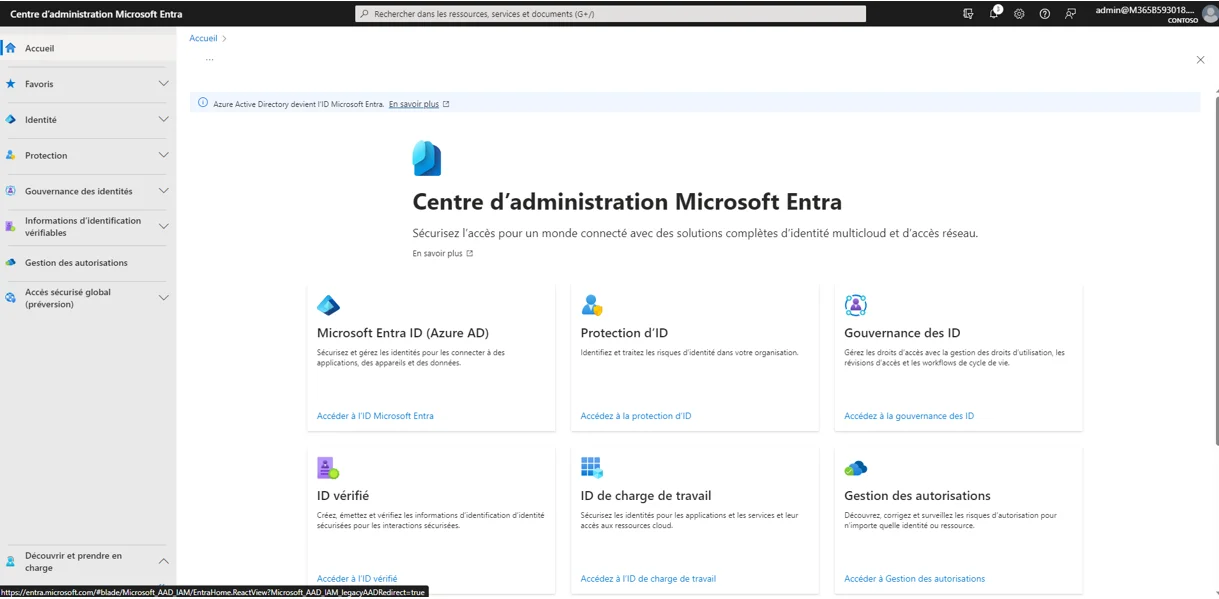

Vous êtes maintenant dans le Centre d’administration Microsoft Entra.

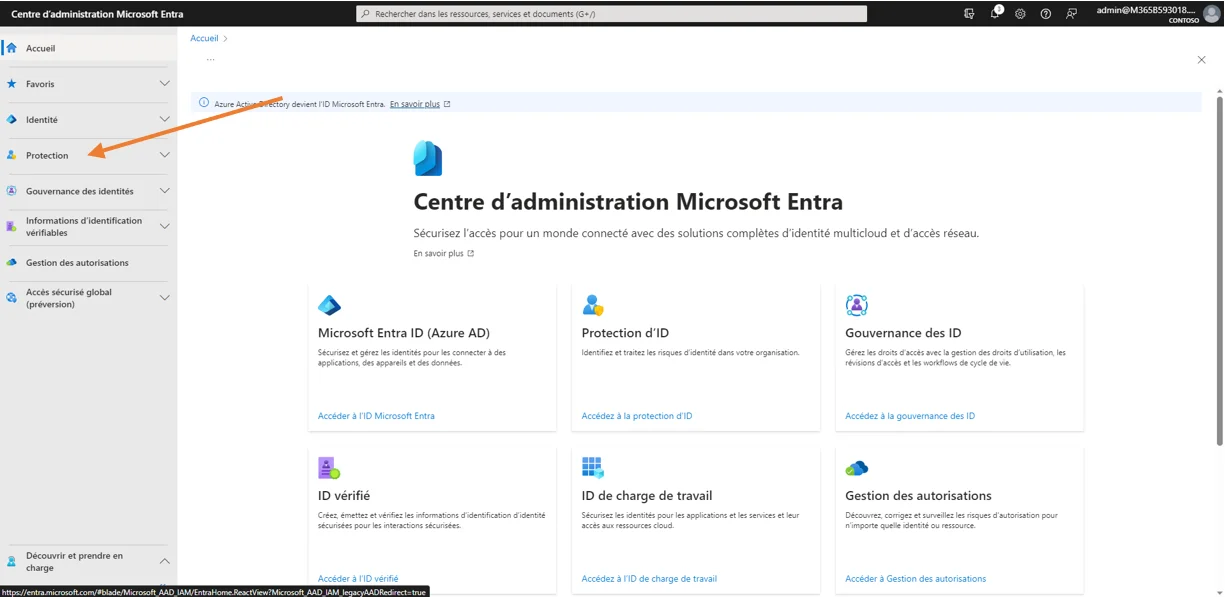

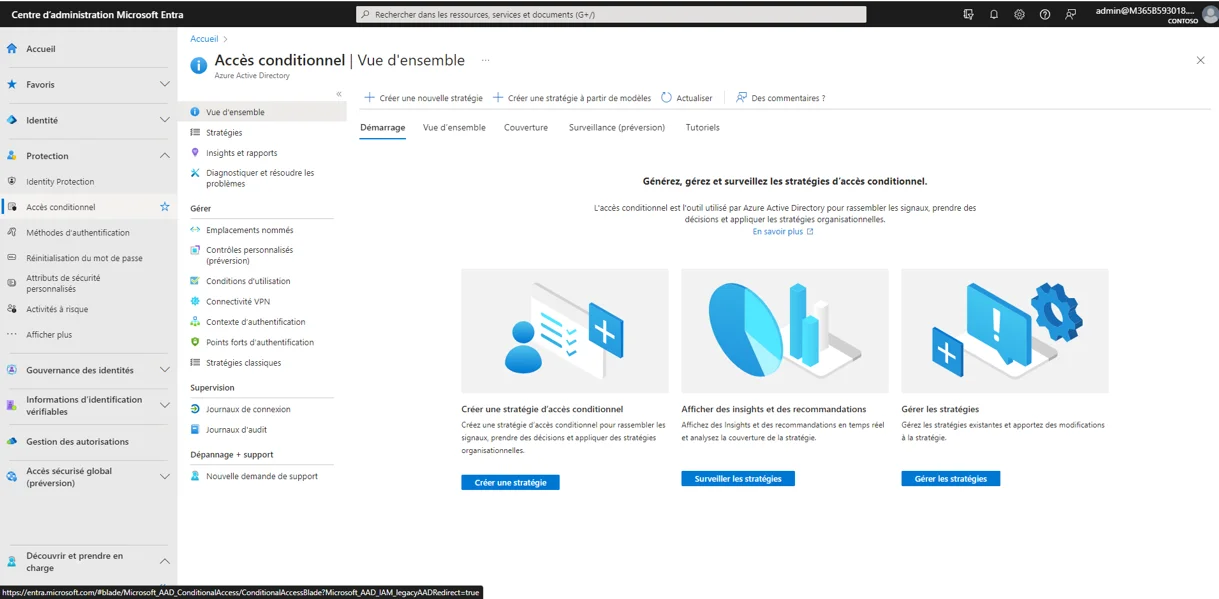

Pour accéder à la section stratégie d’accès conditionnel rendez-vous à Protection

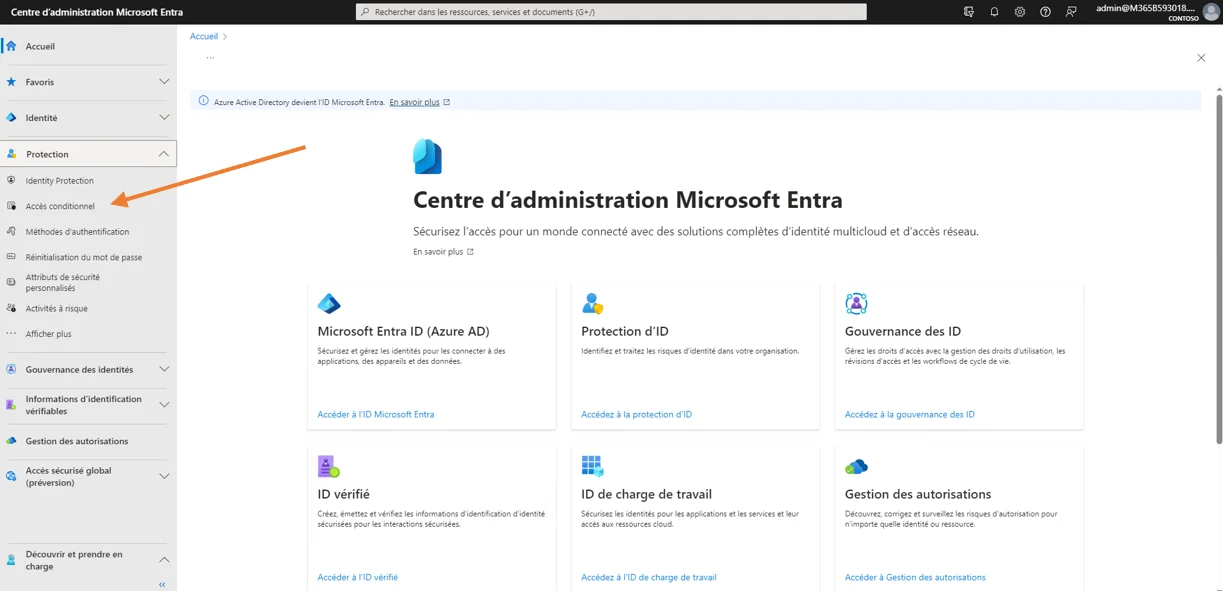

Et par la suite cliquer sur Accès conditionnel

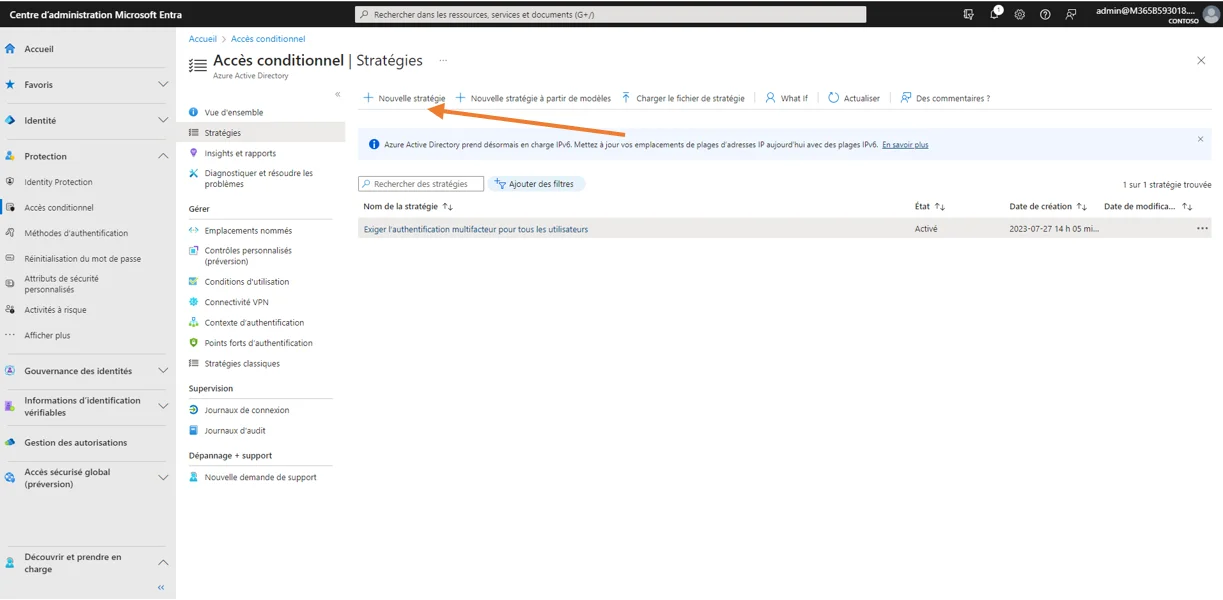

Vous êtes maintenant dans la fenêtre de gestion d’accès conditionnel

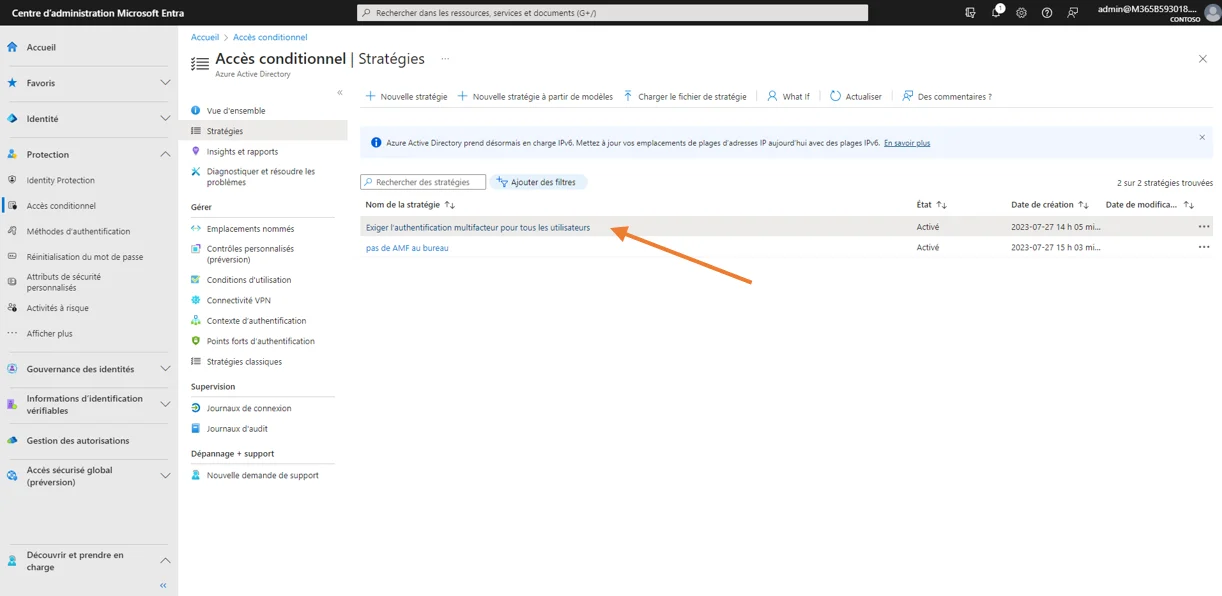

Comme indiqué précédemment, pour que la solution proposée soit réalisable, il faut que l’authentification multifacteur pour les utilisateurs soit activée en utilisant une stratégie d’accès conditionnel qui fait référence à un ou des emplacements nommés.

Cela est basé sur le scénario suivant qui a été discuté auparavant:

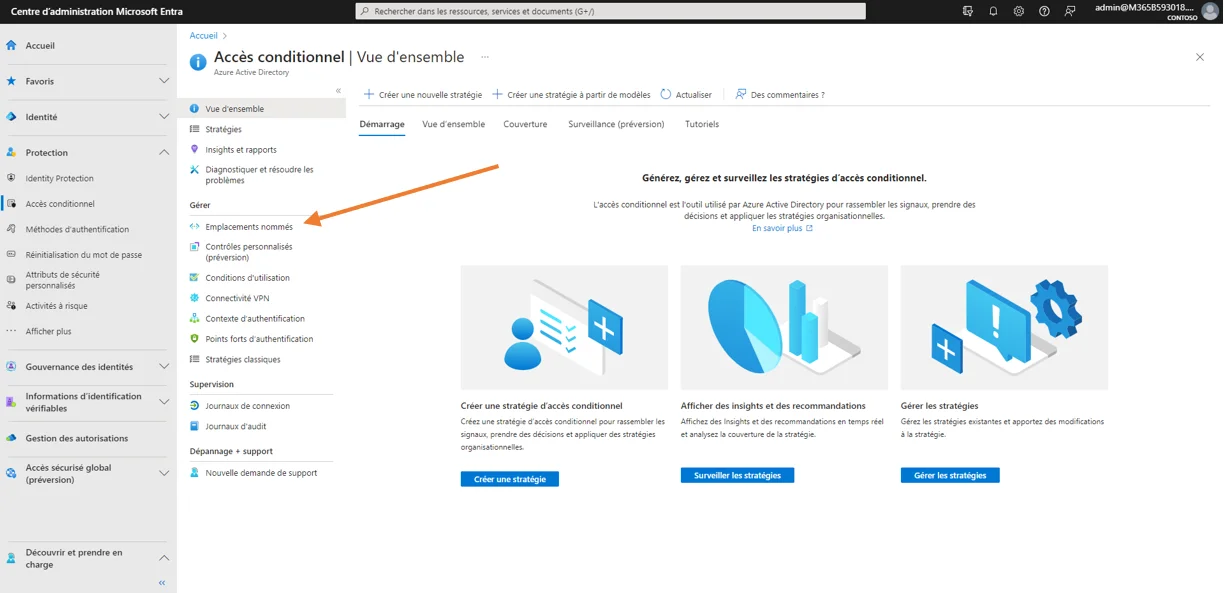

Commençons par les emplacements nommés.

Il suffit de se rendre dans la fenêtre de gestion des emplacements nommés, pour être en mesure de créer un emplacement nommé qui sera celui à parti duquel il ne faut pas exiger l’authentification multifacteur.

En cliquant sur Emplacement nommé, dans la fenêtre de gestion d’accès conditionnel, l’emplacement en question pourra être créé.

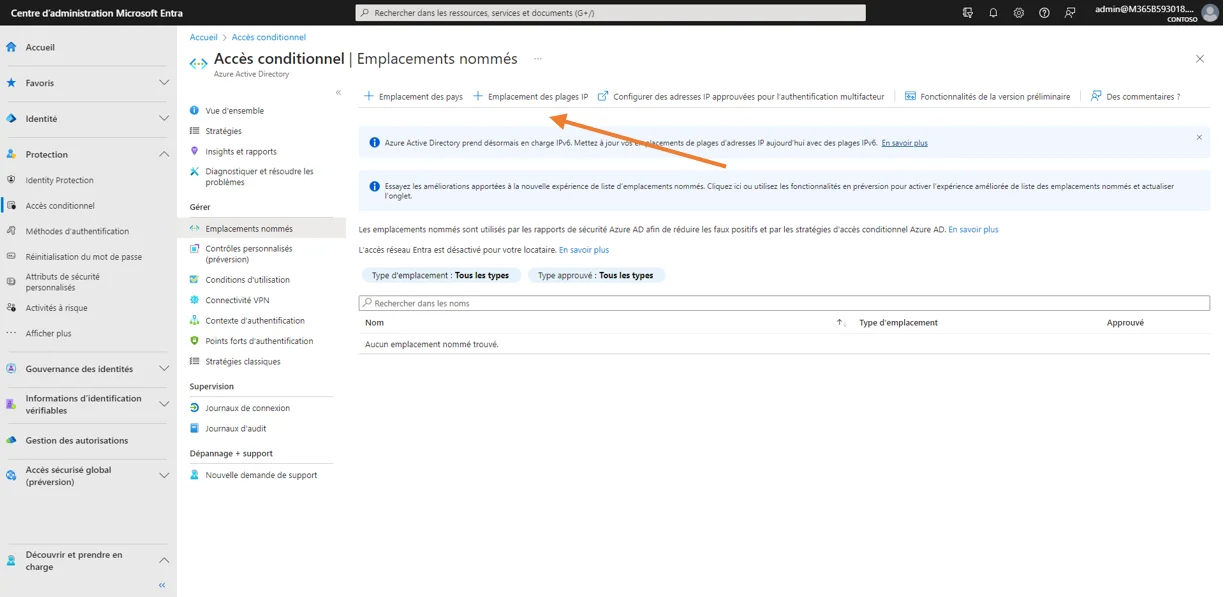

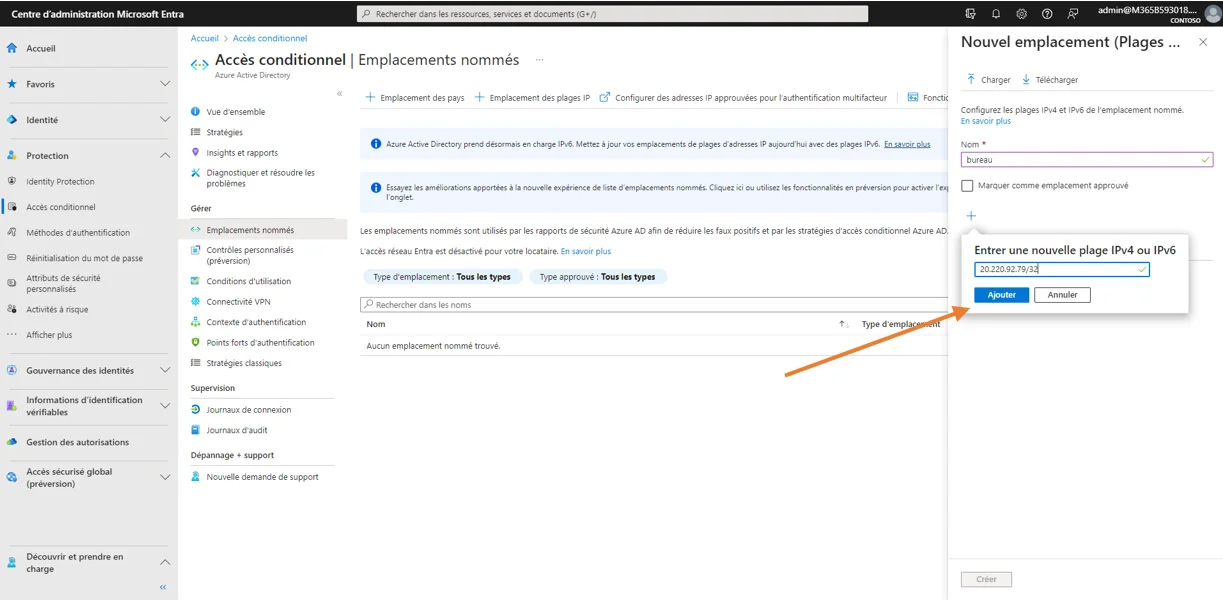

Une fois dans la fenêtre de gestion des Emplacements nommés, cliquer sur Emplacement des plages IP

Et cela ouvre la fenêtre de gestion Emplacement des plages IP

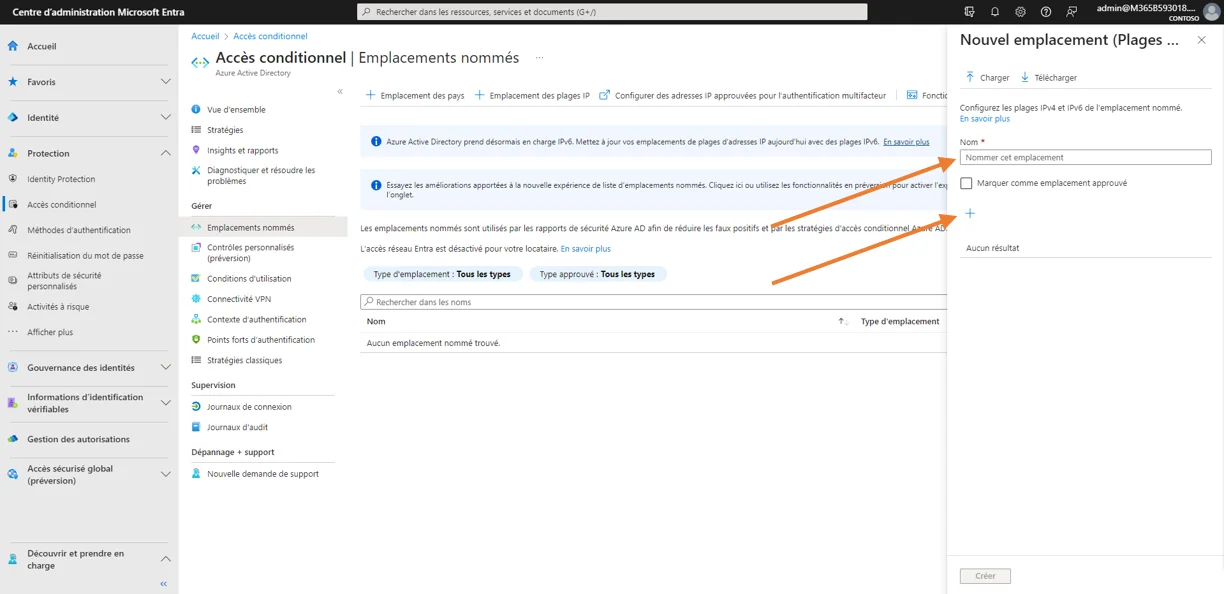

Commencer par donner un nom à l’emplacement, dans notre exemple ce nom est “bureau”. Ensuite, cliquer sur le + et entrer l’adresse IP publique qui est utilisée par le client dans son bureau pour accéder à Internet. Celle-ci est celle qui est attribuée pas le fournisseur Internet.

Vous êtes en mesure de savoir quelle est cette adresse sans avoir besoin de contacter le fournisseur en question.

En utilisant l’outil suivant : Quel est mon IP

Cela donnera un résultat pour Votre adresse IPv4 est: 20.220.92.79 par exemple. (L’adresse qui est indiquée est celle qui a été obtenue au moment de la vérification à partir d’un environnement de test et ne reflète aucunement ce qui peut être retrouvé chez un client)

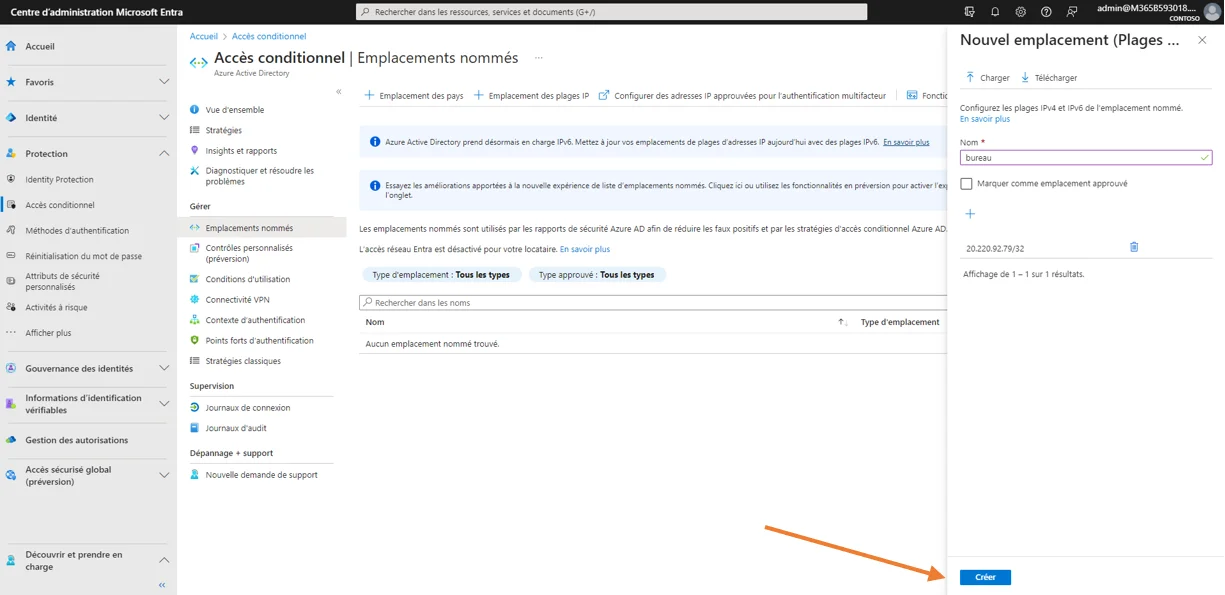

Entrer cette adresse dans le champ indiqué dans le format suivant 20.220.92.79/32 et ensuite cliquer sur Ajouter et finalement sur Créer.

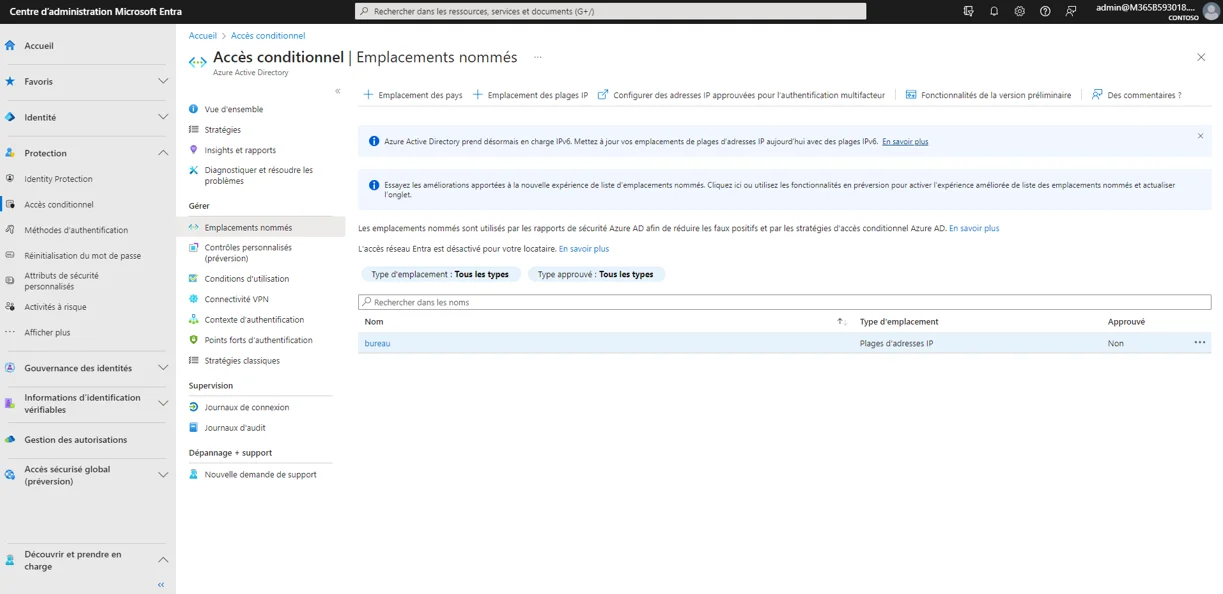

Ce qui donne comme résultat

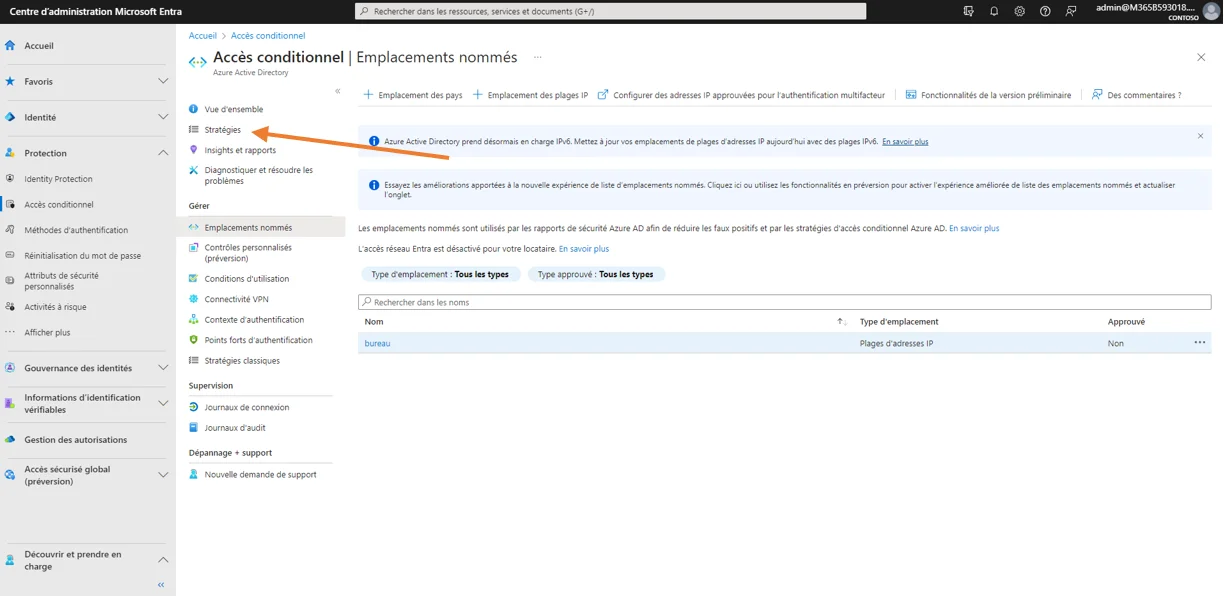

Maintenant, créer une stratégie d’accès conditionnel additionnelle “pas de AMF au bureau”. Celle-ci sera appliquée aux utilisateurs en leur éliminant l’exigence d’utiliser l’authentification multifacteur au bureau.

Cliquer sur Stratégies

Ensuite sur Nouvelle stratégie

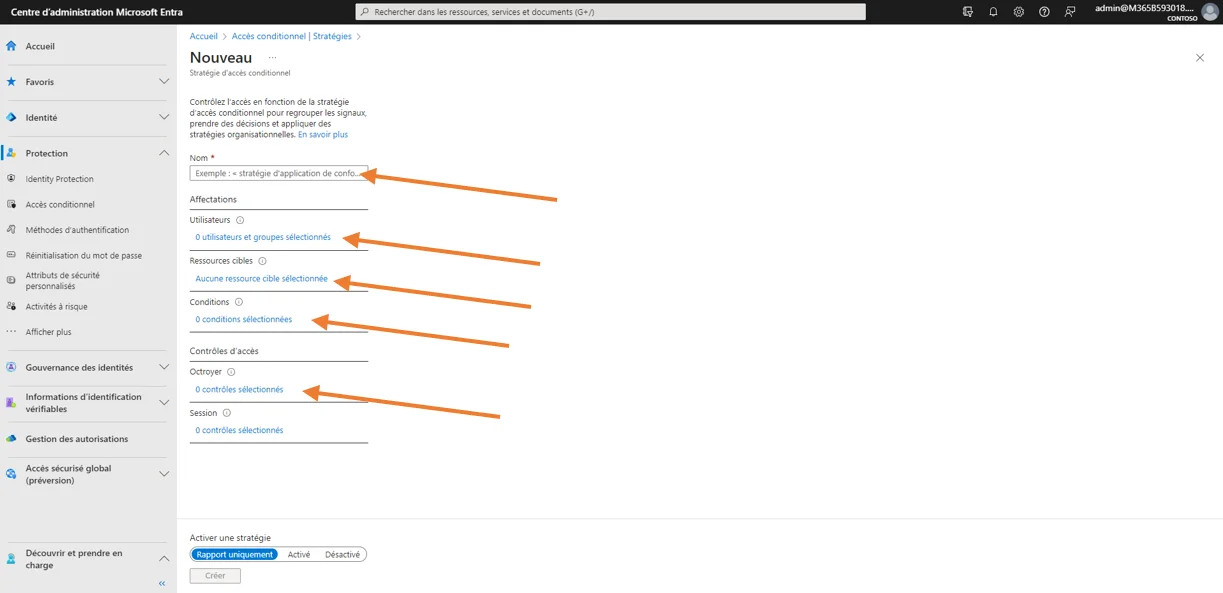

Dans cette fenêtre de gestion de stratégies d’accès conditionnel, les sections suivants sont celles d’intérêt pour en arriver au résultat escompté.

Dans l’exemple, en premier lieu pour ce qui est de la configuration, ajouter le nom “pas de AMF au bureau” comme nom de stratégie.

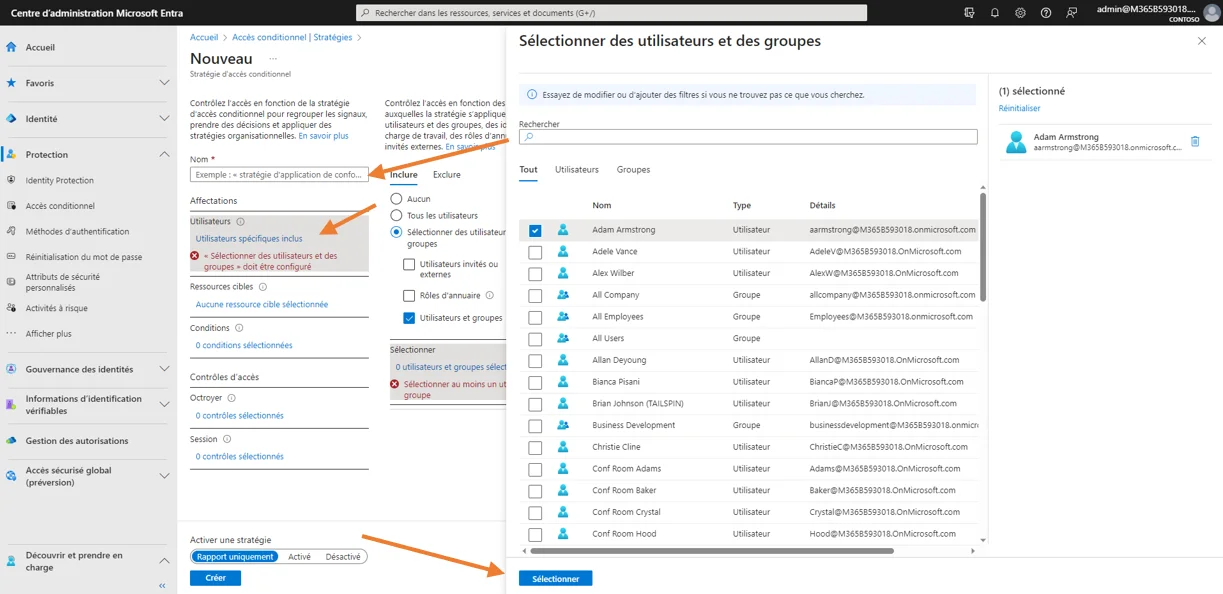

En deuxième lieu, naviguer dans la section Affectations, dans la sous-section Utilisateurs cliquer sur Utilisateurs spécifiques inclus. Dans l’exemple un seul utilisateur a été choisi comme étant celui qui serait visé par cette stratégie. Une fois qu’on a coché l’utilisateur en question, cliquer sur Sélectionner. Aucun utilisateur n’est exclu de cette politique.

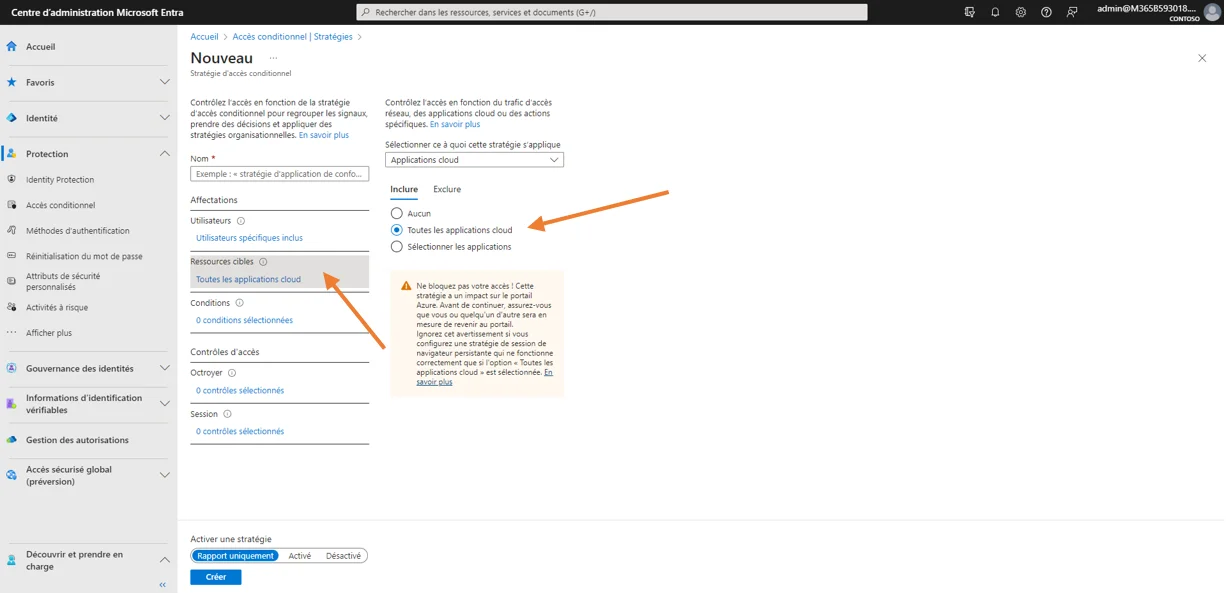

En troisième lieu, naviguer vers la sous-section Ressources cibles. Inclure Toutes les applications cloud. Aucune application n’est exclue de cette stratégie.

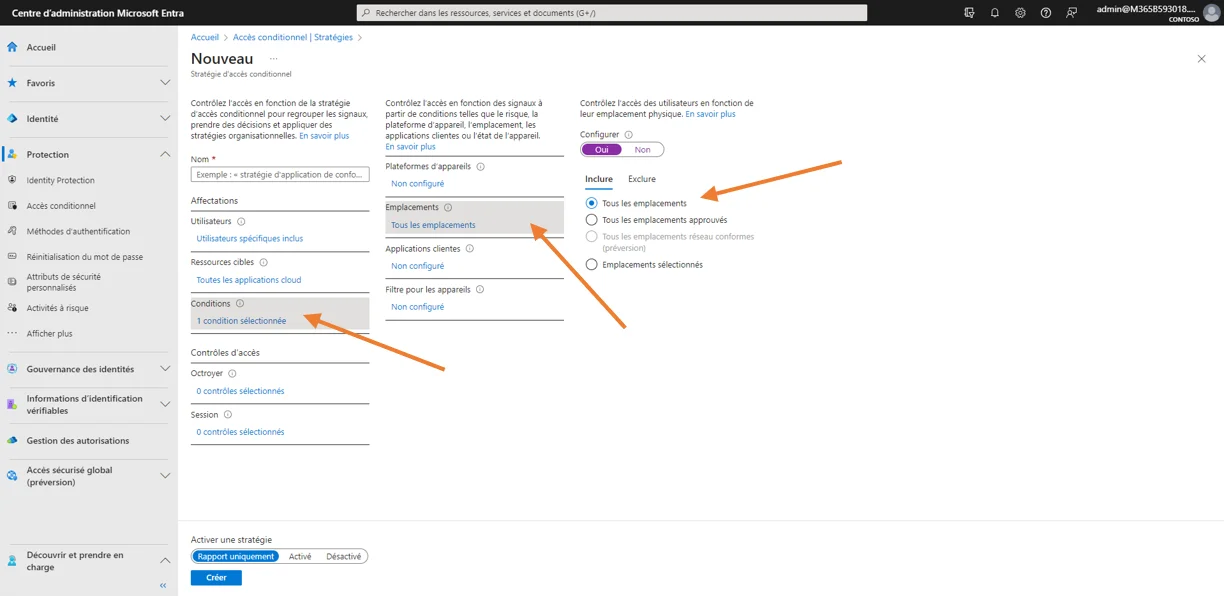

En quatrième lieu naviguer vers la sous-section des Conditions, cliquer sur 0 conditions sélectionnées, ensuite dans Emplacements cliquer sur Tous les emplacements, sous Configurer choisir Oui et choisir Tous les emplacements

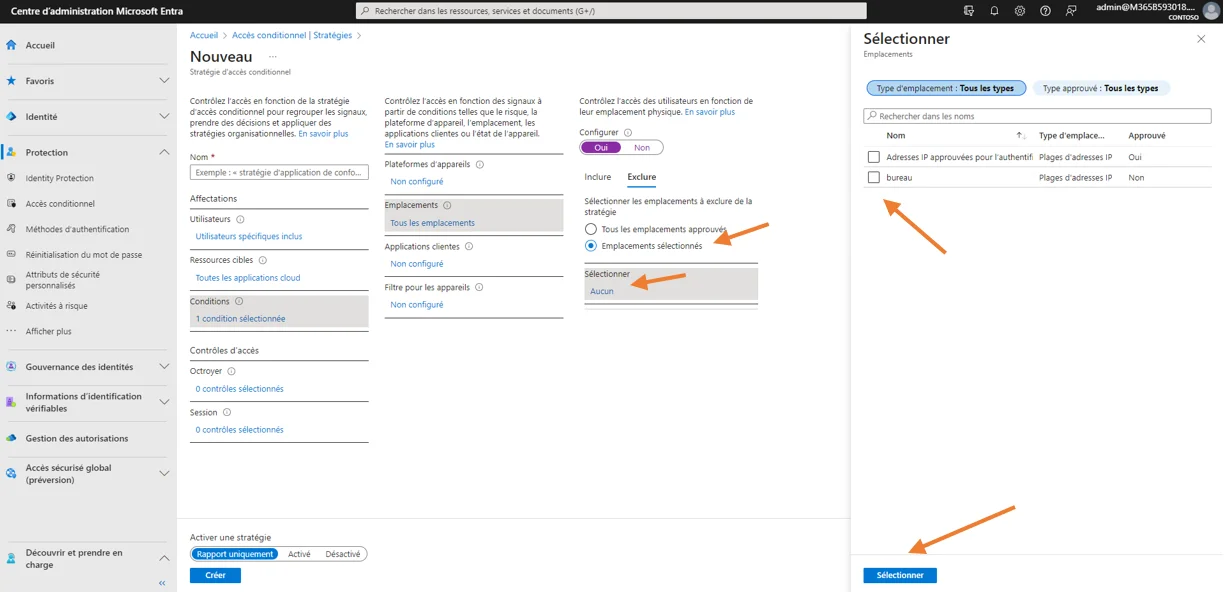

Ensuite, cliquer sur Exclure, Emplacements sélectionnés, aucun et cocher l’emplacement désiré et cliquer sur Sélectionner.

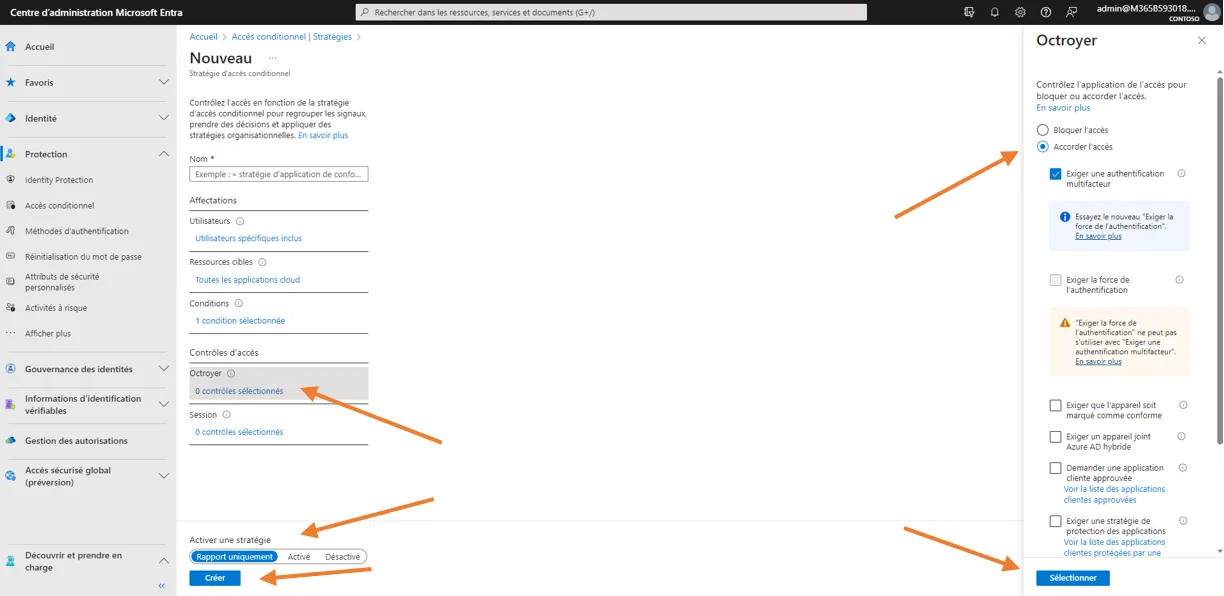

En dernier lieu pour la configuration, naviguer vers la section Contrôle d’accès dans la sous-section Octroyer, cliquer sur 0 contrôles sélectionnés. Ensuite cliquer sur Exiger une authentification multifacteur et cliquer sur Sélectionner.

Il ne reste qu’à choisir le mode Activé et cliquer sur créer.

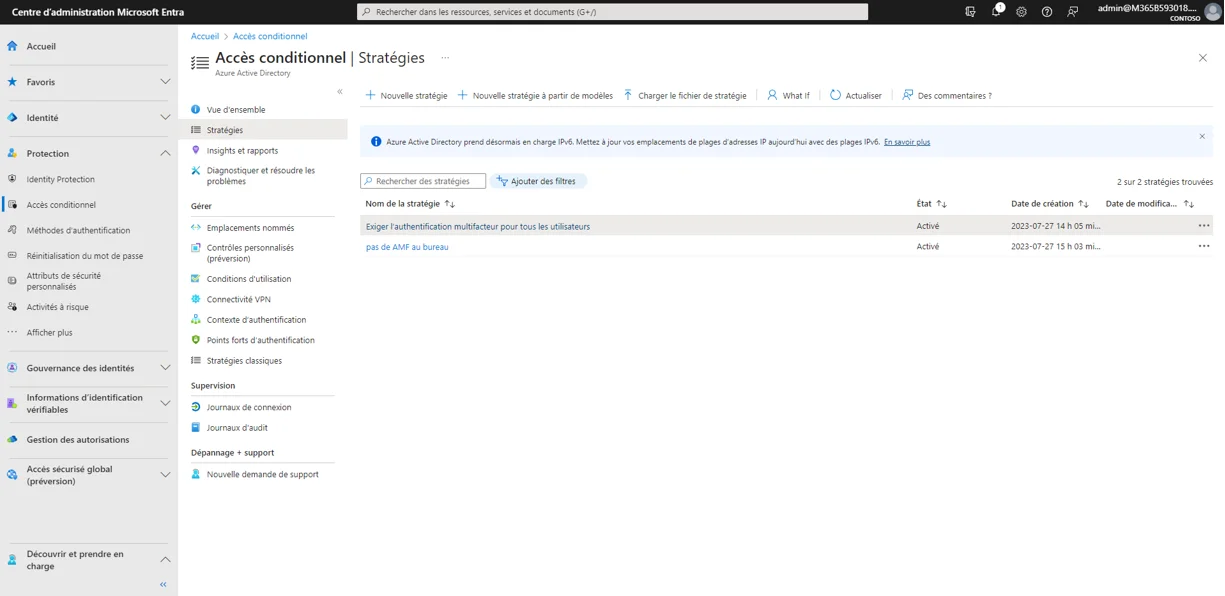

Voici le résultat

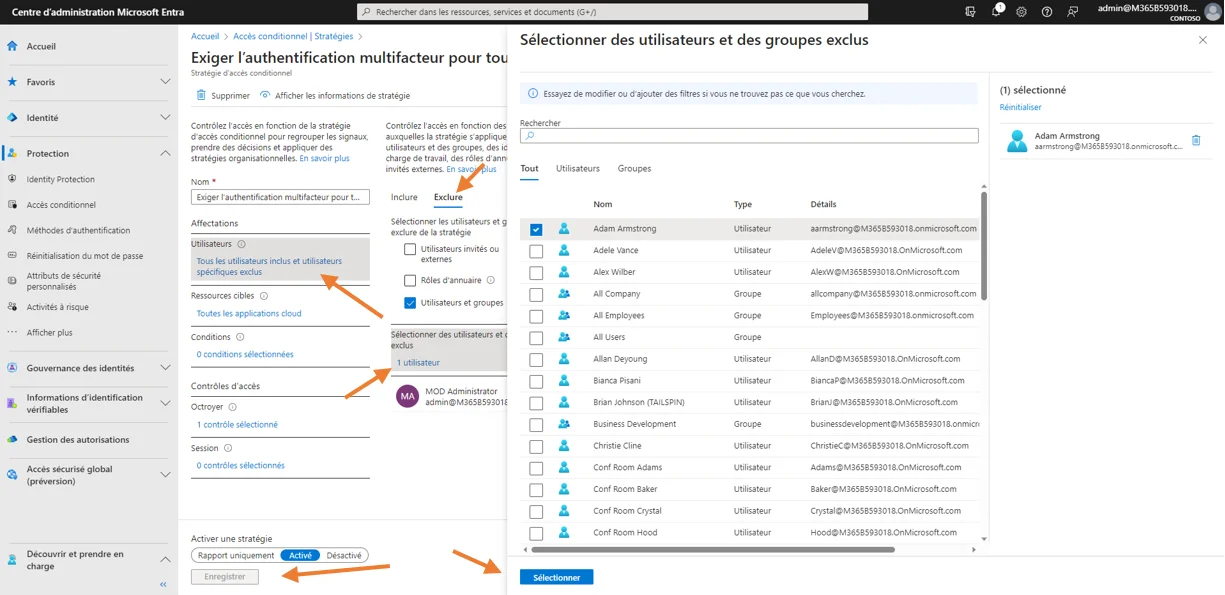

Il faut maintenant exclure l’utilisateur de la stratégie “Exiger l’authentification multifacteur pour tous les utilisateurs”.

Pour ce faire, cliquer sur la stratégie “Exiger l’authentification multifacteur pour tous les utilisateurs”. Dans la section Affectations, sous-section Utilisateurs, cliquer sur « Tous les utilisateurs inclus et utilisateurs spécifiques exclus » et Exclure. Cliquer sur 1 utilisateur, car il y avait déjà un utilisateur exclu de cette stratégie. Cocher le nouvel utilisateur à être exclu, ensuite Sélectionner et Enregistrer.

Comme l’exemple a pu démontrer, dans certains cas, l’utilisation de stratégies d’accès conditionnel permet d’assouplir les exigences liées à l’authentification multifacteur.

L’exemple qui a été utilisé traitait du premier scénario de ceux énumérés :

Dans les faits, la solution apportée viendrait se prêter aussi bien au deuxième scénario :

Dans les deux cas, peu importe le scénario, le résultat est le même : on peut assouplir les exigences liées à l’authentification multifacteur.

En utilisant les stratégies d’accès conditionnel, on est en mesure de se rapprocher à un environnement de travail qui était plus commun dans le passé. Il n’y a pas si longtemps, les utilisateurs étaient au bureau ainsi que l’infrastructure qui était utilisée pour suffire à leurs besoins.

Quand ce genre d’environnement était la réalité, les utilisateurs n’avaient pas à s’authentifier à chaque fois qu’ils accédaient à des ressources qui leur étaient rendues disponibles.

Maintenant que cette infrastructure est dans le cloud, l’identité qui est utilisée pour y accéder est devenue l’enjeu primordial.

Avec les accès conditionnels on réussit à venir adresser le besoin de s’assurer que la personne qui accède aux ressources est vraiment la personne en question et en même temps de ne pas rendre inconvénient l’accès aux ressources dont elle a besoin.

La fonctionnalité discutée dans cet article est comprise dans Microsoft 365 Business Premium.

N’hésitez pas à contacter nos experts chez ITCloud.ca si vous avez besoin d’aide pour vous assurer que les données de vos clients sont sécurisées.

Écrivez-nous dès maintenant à partenaires@itcloud.ca

1 – Authentification multifacteur (MFA) | Sécurité Microsoft

3 – Azure Active Directory devient Microsoft Entra ID | Sécurité Microsoft

5 – Activer l’authentification multifacteur par utilisateur – Microsoft Entra | Microsoft Learn